כיצד אוכל להגדיר עבודה ב- LDAP over SSL?

הקדמה

כברירת מחדל, פרוטוקול ה- LDAP הינו פרוטוקול שאינו מוצפן, ומאפשר תעבורה בטקסט פשוט (Clear text). ניתן להצפין את תעבורת פרוטוקול ה- LDAP באמצעות טכנולוגיית SSL/TLS. מאמר זה מסביר כיצד לבצע זאת צעד-אחר-צעד בסביבת Windows Server 2012 R2 Active Directory.

להגדרת העבודה עם תשתית LDAP over SSL (או LDAPS בקצרה) נדרשים הרכיבים הבאים:

- תשתית Public Key Infrastructure (PKI)

- תשתית Active Directory Domain Services

במאמר הנ”ל, אבצע שימוש בתשתית Windows Server 2012 R2 Active Directory Domain & Certificate Services.

ראשית, נתחבר לשרת ה- Certification Authority (או CA בקצרה) אשר מנפיק תעודות (בתשתית PKI המורכבת ממספר שרתי CA מדובר ב- Issuing CA), ונפעל לפי הצעדים הבאים:

-

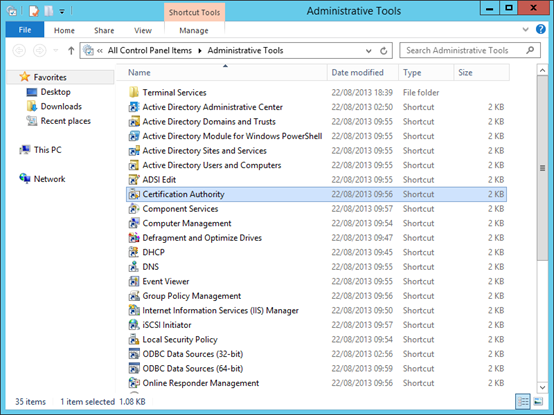

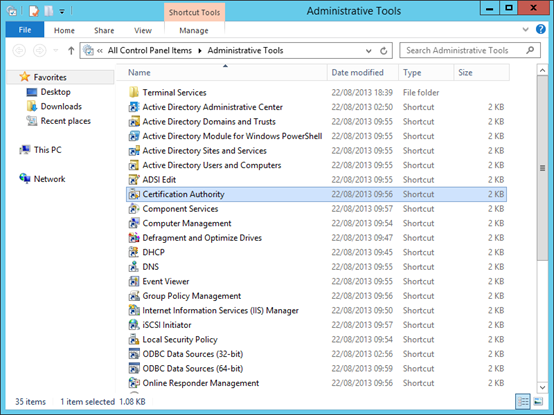

תחת Administrative Tools נבחר ב- Certification Authority.

-

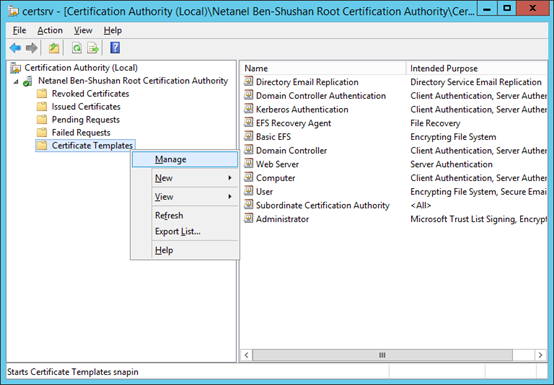

בחלון שיפתח לפנינו, ננווט אל Certificate Templates ובאמצעות מקש עכבר ימני על Certificate Templates נבחר מהתפריט שיפתח לפנינו ב- Manage.

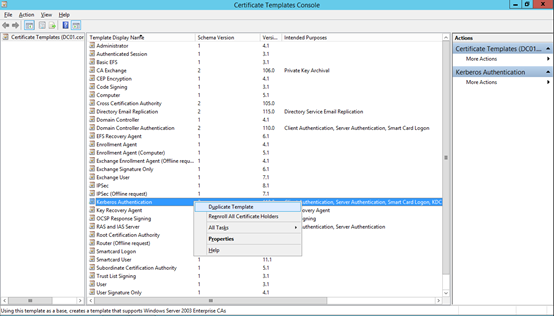

נבחר ב- Kerberos Authentication מרשימת התעודות, ובאמצעות מקש עכבר ימני על התעודה, נבחר ב- Duplicate Template.

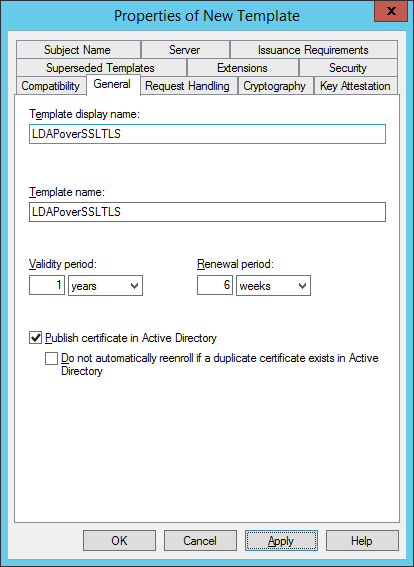

תחת לשונית General נעניק שם לתעודה, בדוגמא הנ”ל LDAPoverSSLTLS. בנוסף, נוכל להחליט אם ברצוננו לאפשר לתעודה זו לפרסם את עצמה ב- Active Directory.

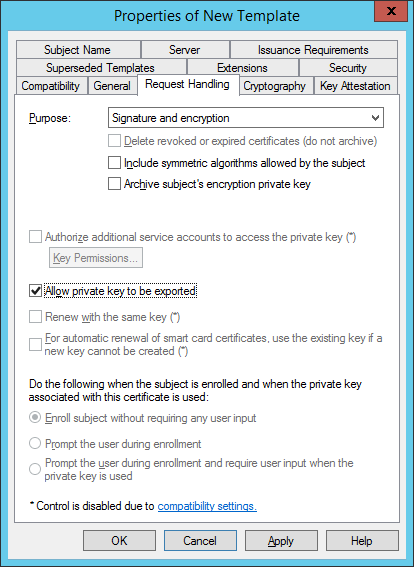

כעת, ניגש ללשונית Request Handling ונסמן בה את האפשרות Allow private key to be exported. הסיבה לסימון האפשרות לייצוא ה- Private Key מיועדת לצורך ייצוא התעודה עם ה- Private Key והטמעתו בציוד נוסף אשר ברצוננו לאפשר התקשרות ב- LDAPS, כדוגמת מתגי תקשורת מנוהלים, התקני אחסון וכיוצא בזה.

ניתן להגדיר הגדרות נוספות בהתאם לצורך, אך לצורך מאמר זה ההגדרות הנ”ל מספיקות. נלחץ על OK לסיום.

-

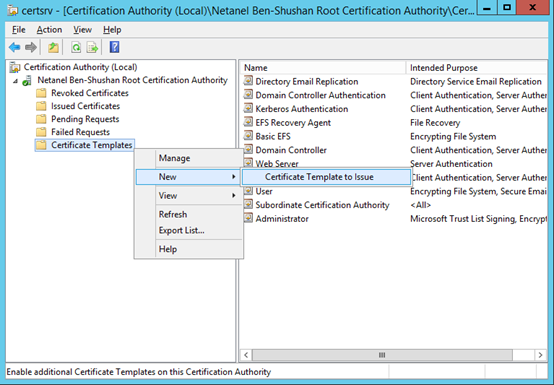

נחזור למסך ה- Certification Authority ותחת Certificate Templates נבחר באמצעות מקש עכבר ימני מן התפריט ב- New > Certificate Template to Issue.

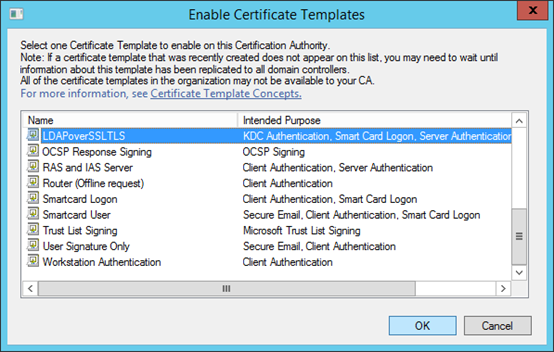

כעת, נבחר בחלון שיפתח לפנינו ב- LDAPoverSSLTLS שיצרנו מבעוד מועד, ונלחץ על OK.

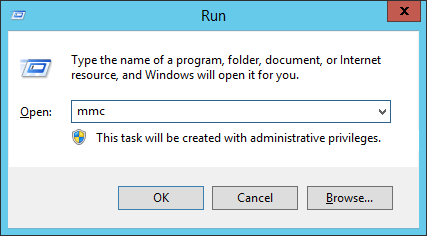

כעת, נבצע Logon ל- Domain Controller, ונפתח את ה- mmc דרך שורת ההפעלה.

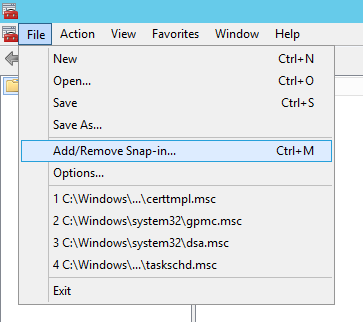

נלחץ על File ונבחר ב- Add/Remove Snap-in.

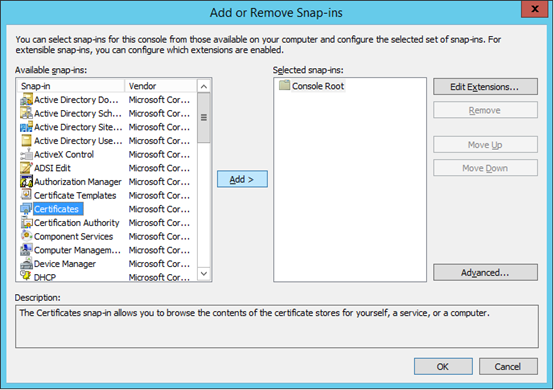

בחלון שיפתח לפנינו, נבחר ב- Certificates ונלחץ על Add.

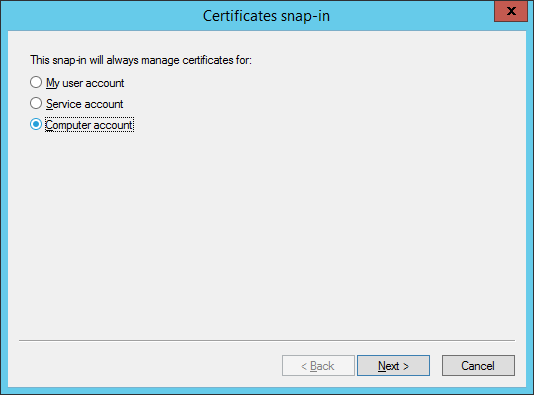

נבחר ב- Computer account ונלחץ על Next.

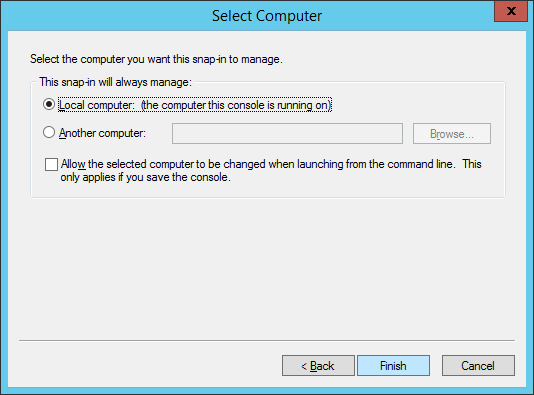

נבחר ב- Local Computer ולחץ על Finish.

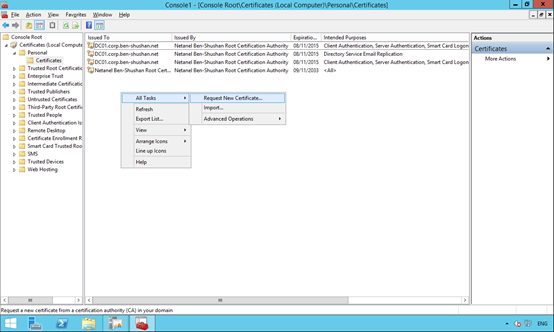

נרחיב את Certificates וננווט אל Personal > Certificates. משם, באמצעות מקש עכבר ימני על מקום ריק נבחר בתפריט שיפתח ב- All Tasks > Request New Certificate.

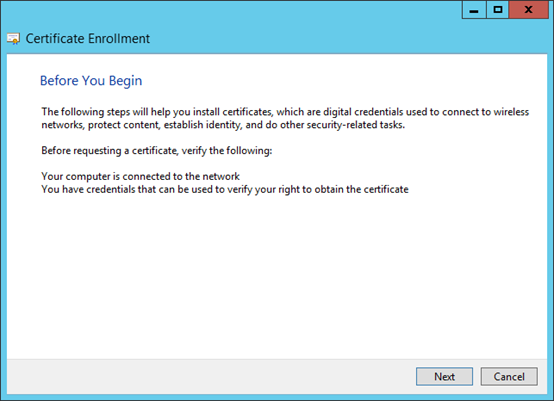

נלחץ על Next.

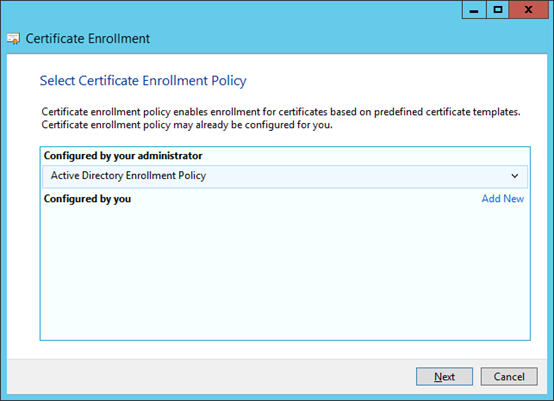

נבחר ב- Active Directory Enrollment Policy ונלחץ על Next.

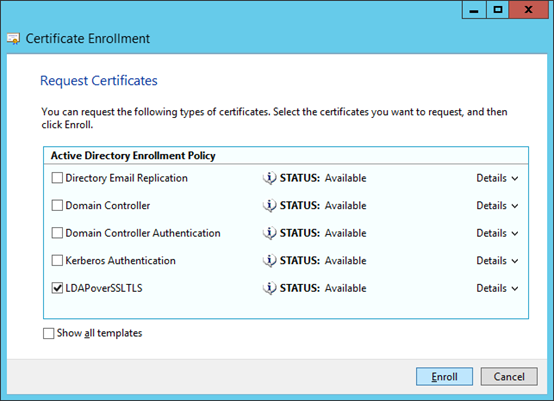

נסמן ב- V את LDAPoverSSLTLS ונלחץ על Enroll.

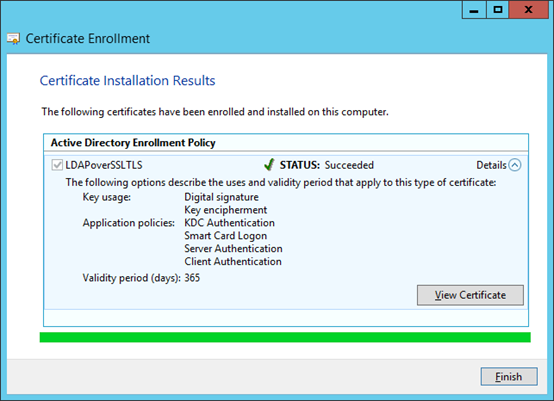

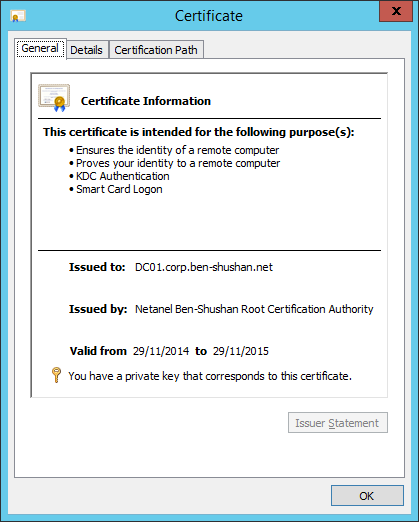

כעת, התעודה תונפק. נוכל ללחוץ על View Certificate על-מנת לצפות בה.

בדיקת עבודה ב- LDAP over SSL מול Domain Controller

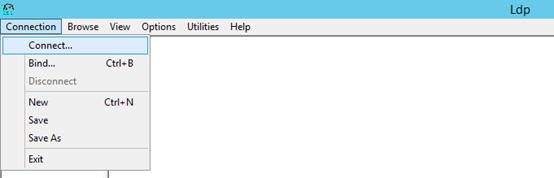

על-מנת לבדוק כי ניתן אכן לעבוד בתצורת LDAPS מול Domain Controller, נפתח את כלי ה- LDP.exe משרת ב- Domain.

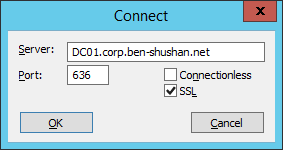

נבחר ב- Connections > Connect.

כעת, נזין את שם ה- DC ונסמן ב- V את האפשרות ל- SSL ונשנה את ה- Port ל- 636 ונלחץ על OK.

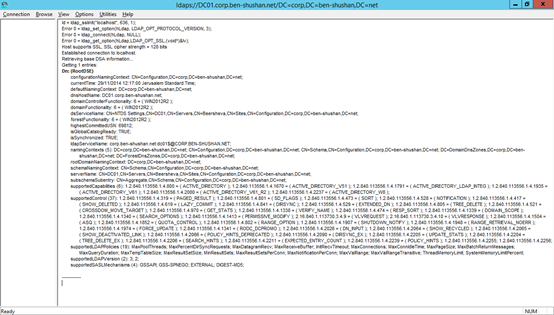

כעת, נוכל לראות כי אנו מצליחים לגשת ל- DC.

הערות

- במידה ואינם משתמשים בגרסת Windows Server 2012 Standard ומעלה ל- CA הארגוני, וודאו כי הינכם משתמשים בגרסא התומכת ביצירה ופרסום של Certificate Templates כדוגמת Windows Server 2008 R2 Enterprise Edition.

- במאמר הנ”ל עשיתי שימוש ב- Enterprise PKI, במידה והינכם עובדים עם Standard PKI יש לבצע תהליך Publish של ה- CA Chain בצורה מסודרת.

- קיימים התקנים וציוד מבוסס רשת אשר אינו תומך ב- LDAPS, מומלץ למפות את הרשת הארגונית טרם ביצוע הגדרות אלו, אשר יכולות להשליך על היעדר גישה ל- Directory Services.

- כל האמור לעיל במאמר זה, באתר ובכלל, באחריות הקורא בלבד, ובאחריותו לבצע בדיקת תאימות לרכיבים החברים ברשת לתאימות עבודה מול LDAPS.

תודה רבה נתנאל בן-שושן